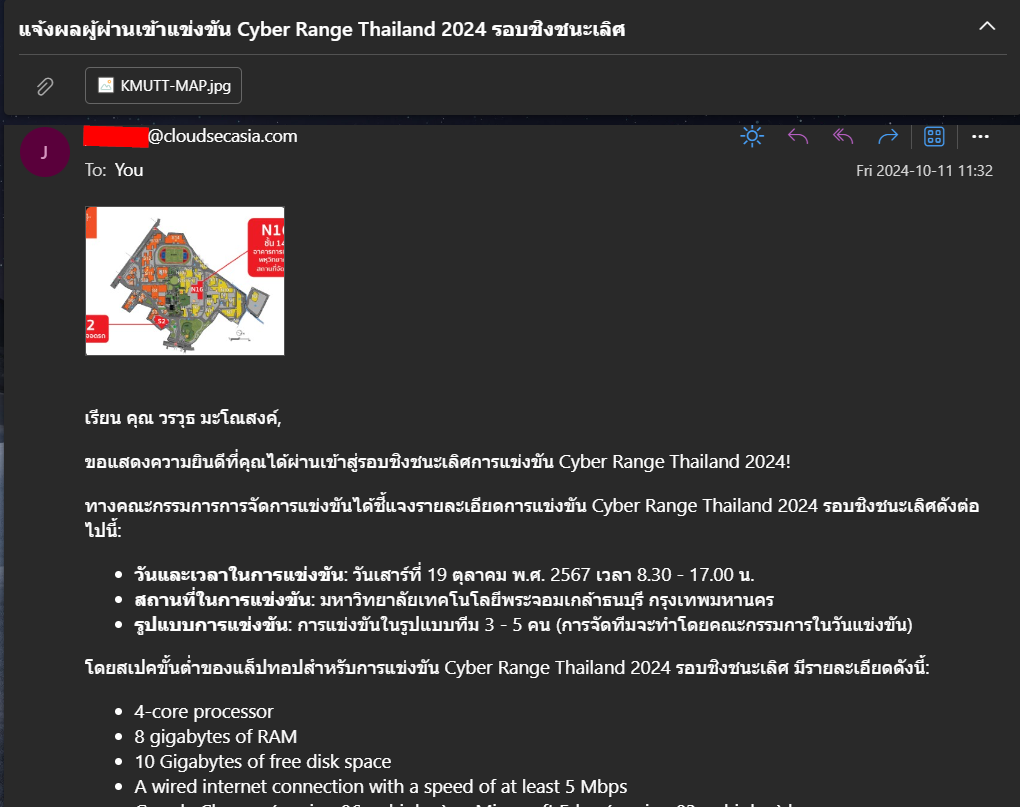

หลังจากผ่านรอบคัดเลือกมาแล้ว ทีมงานจาก Cloudsec Asia จะส่งอีเมล์มาในวันที่ 11 ตุลาคม 2567 เพื่อแจ้งรายละเอียดการแข่งขันรอบชิงชนะเลิศ พร้อมให้ตอบแบบฟอร์มกลับไปเพื่อยืนยันว่าเรายืนยันสิทธิ์และพร้อมไปแข่งในวันแข่งในเอง

หลังจากผ่านรอบคัดเลือกมาแล้ว ทีมงานจาก Cloudsec Asia จะส่งอีเมล์มาในวันที่ 11 ตุลาคม 2567 เพื่อแจ้งรายละเอียดการแข่งขันรอบชิงชนะเลิศ พร้อมให้ตอบแบบฟอร์มกลับไปเพื่อยืนยันว่าเรายืนยันสิทธิ์และพร้อมไปแข่งในวันแข่งในเองสวัสดีครับทุกท่าน 🙏 พบกันอีกครั้งกับกระผม chicken0248 และในครั้งนี้ผมจะมารีวิวการแข่งขัน Cyber Range Thailand 2024 รอบชิงชนะเลิศครับ

** ใครยังไม่ได้อ่าน write-up ของรอบคัดเลือก เชิญทางนี้ครับ

WARNING : BLOG นี้ text เยอะมาก หากท่านมีโควต้า 8 บรรทัดต่อวัน กรุณาอ่านวันละ 8 บรรทัดใน blog นี้จนครบ จะเป็นพระคุณยิ่ง

เอาหละเรามาเริ่มจากการประกาศผลกันก่อนดีกว่า

หลังจากผ่านรอบคัดเลือกมาแล้ว ทีมงานจาก Cloudsec Asia จะส่งอีเมล์มาในวันที่ 11 ตุลาคม 2567 เพื่อแจ้งรายละเอียดการแข่งขันรอบชิงชนะเลิศ พร้อมให้ตอบแบบฟอร์มกลับไปเพื่อยืนยันว่าเรายืนยันสิทธิ์และพร้อมไปแข่งในวันแข่งในเอง

หลังจากผ่านรอบคัดเลือกมาแล้ว ทีมงานจาก Cloudsec Asia จะส่งอีเมล์มาในวันที่ 11 ตุลาคม 2567 เพื่อแจ้งรายละเอียดการแข่งขันรอบชิงชนะเลิศ พร้อมให้ตอบแบบฟอร์มกลับไปเพื่อยืนยันว่าเรายืนยันสิทธิ์และพร้อมไปแข่งในวันแข่งในเอง

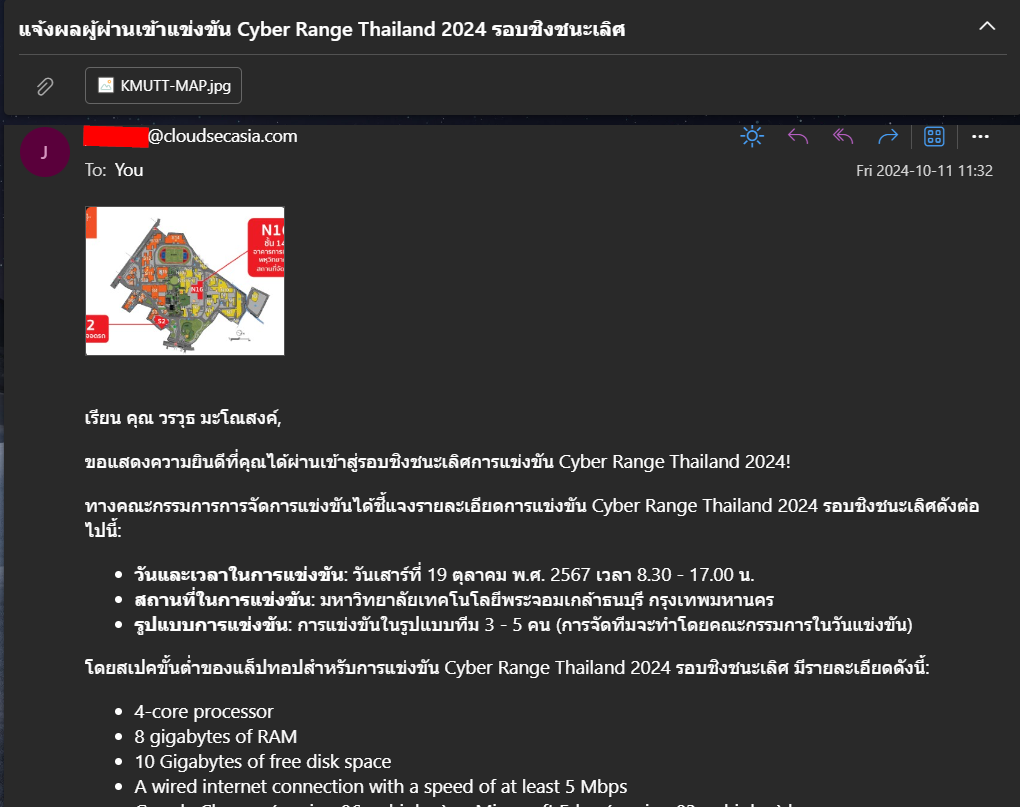

ในรอบชิงชนะเลิศนี้จะจัดที่มหาวิทยาลัยเทคโนโลยีพระจอมกล้าธนบุรี (KMUTT) มหาลัยที่ผมเรียนจบมา🎓โดยสถานที่แข่งก็คืออาคารการเรียนรู้พหุวิทยาการ ชั้นที่ 14 หรือที่ชาวบางมดเรียกกันว่าตึก LX นั่นเอง

ในรอบชิงชนะเลิศนี้จะจัดที่มหาวิทยาลัยเทคโนโลยีพระจอมกล้าธนบุรี (KMUTT) มหาลัยที่ผมเรียนจบมา🎓โดยสถานที่แข่งก็คืออาคารการเรียนรู้พหุวิทยาการ ชั้นที่ 14 หรือที่ชาวบางมดเรียกกันว่าตึก LX นั่นเอง

ตามที่ได้แจ้งมาในอีเมล์นั้นว่าวันและเวลาในการแข่งขันจะเป็นวันเสาร์ที่ 19 ตุลาคม 2567 0830 - 1700 ดังนั้น ผมก็ต้องตื่นเร็วหน่อยเพราะอพาทเมนต์ที่ผมเช่าอยู่กับมหาลัยนั่นอยู่ห่างกันประมาณ 40 กิโล ซึ่งแน่นอนว่าตื่นเช้าขนาดนี้ แล้วยิ่งไม่มีรถด้วยอีก ผมเลยเรียก Taxi ไปก็เสียเงินไปทั้งสิ้นราว ๆ 400 บาท (เจ็บจี้ด) แลกกับการมาถึง ม. ในเวลา 0730 เพื่อมากินข้าวที่ใต้หอหญิงก่อน

ตึกแดงที่คุ้นเคย ~

ร้านข้าวใต้หอหญิงที่ต้องฝากชีวิตไว้ช่วง COVID

โดยในงานนี้ผมก็มีคนรู้จักผ่านเข้ารอบชิงมาด้วยนั่นก็คือพี่มิวจากสำนักงานตำรวจแห่งชาติและน้องแซม (Ar3mus) นักเรียนนายเรืออากาศ (เรียบจบแล้ว) ก็เลยนัดกันขึ้นตึกพร้อม ๆ กัน โดยน้องแซมก็ได้มากับพี่เฟิร์สจากศูนย์ไซเบอร์กองทัพอากาศด้วย ดังนั้นถ้าเขาให้เราจัดทีมเอง เราก็ได้สมาชิกมาแล้ว 3 คน ขาดอีก 1 คนก็ครบทีม 5 คน

เมื่อขึ้นตึกมาก็จะเห็นจอภาพขึ้นโปสเตอร์งานแข่ง ให้เรารู้ว่ามาถูกชั้นแล้วนะ หลังจากนั้นก็ต้องไปลงทะเบียนซึ่งทีมงานก็จะแจกเสื้อ (ให้เราไปเปลี่ยนทันที) กับรหัส Wi-Fi ที่ต้องใช้ครับ

ซึ่งเสื้อก็จะเป็นเสื้อยืดคอกลมสีดำ screen โลโก้ผู้จัดงานและโลโก้งานแข่ง ใส่สบายสุด ๆ พร้อมใส่นอน แต่ถ้าซักเครื่องซักผ้าแล้วก็บอกลาโลโก้ได้เลย ไปหมดแน่นอน 🤣

ซึ่งเสื้อก็จะเป็นเสื้อยืดคอกลมสีดำ screen โลโก้ผู้จัดงานและโลโก้งานแข่ง ใส่สบายสุด ๆ พร้อมใส่นอน แต่ถ้าซักเครื่องซักผ้าแล้วก็บอกลาโลโก้ได้เลย ไปหมดแน่นอน 🤣

โดยในวันงานผมเห็นเขาพึ่งมาวางสายไฟกันสด ๆ ก็คาดว่าน่าจะพึ่งได้จัดสถานที่ในวันงานเลยหรือไม่ก็เย็นวันศุกร์ 🤣

โดยระหว่างรอทีมงานก็จะมีกาแฟซอง + โอวันตินให้ชง ซึ่งผมกับพี่มิว, พี่เฟิร์สและน้องแซมก็ได้ชงกาแฟ + โอวันตินแล้วนั่งรอทีมงานแจ้งว่าจะเริ่มแข่งตอนไหน (ใช่ครับ ถึงที่จัดงานแล้วเราก็ยังไม่รู้เลยว่ามันเริ่มแข่งตอนไหน 🤣) ซึ่งเมื่อเขาจัดโต๊ะเสร็จแล้วพวกผมก็มุ่งไปจับจองที่นั่งที่มุมสุดไว้ก่อนเลย

โดยระหว่างรอทีมงานก็จะมีกาแฟซอง + โอวันตินให้ชง ซึ่งผมกับพี่มิว, พี่เฟิร์สและน้องแซมก็ได้ชงกาแฟ + โอวันตินแล้วนั่งรอทีมงานแจ้งว่าจะเริ่มแข่งตอนไหน (ใช่ครับ ถึงที่จัดงานแล้วเราก็ยังไม่รู้เลยว่ามันเริ่มแข่งตอนไหน 🤣) ซึ่งเมื่อเขาจัดโต๊ะเสร็จแล้วพวกผมก็มุ่งไปจับจองที่นั่งที่มุมสุดไว้ก่อนเลย

ซึ่งทางพี่เฟิร์สและน้องแซมก็ได้เจอคนรู้จักเพิ่มอีกคนซึ่งก็คือพี่กันจากกองทัพอากาศ แล้วก็เป็นศิษย์เก่าบางมดอีกด้วย ซึ่งก็ได้ชวนมานั่งด้วยซึ่งทำให้โต๊ะนี้มีสมาชิกทีมครบ 5 คนทันที

หลังจากได้สมาชิกทีมครบตี้ ซึ่งตอนนั้นก็เป็นเวลาประมาณ 9 โมงกว่าซึ่งก็ยังไม่มีการประกาศเปิดงานอะไร แล้วก็ยังไม่รู้ด้วยว่าที่เราจับกลุ่มกันเนี่ย เขานับเป็นทีมรึยัง🤣

ซึ่งหลังจากที่รอมาซักพัก คนใหญ่คนโตต่าง ๆ ก็ได้เข้ามาเปิดงานช่วง 0930 ถึง 1000 พร้อมถ่ายรูปรวมครับ และหลังจากการถ่ายรูปรวมก็จะมีการถามว่าที่นั่ง ๆ กันอยู่แต่ละโต๊ะ เราพอใจที่จะจัดทีมแบบนี้แล้วหรือยัง (แน่นอนว่าโต๊ะผมยกมือบอกว่าพอใจแล้วครับ 🤣) ซึ่งย้อนกลับมาดูอีกทีก็เป็น line-up ที่ดูค่อนข้างน่ากลัวเลยครับ แต่จริง ๆ แล้วทีมเราก็เทเลทับบี้ดี ๆ นี่แหละ ปั่นกันตลอดทั้งงานยันจบงาน ทีมอื่นเขาครํ่าเครียด ทีมเรานั่งขำกันอยู่ทีมเดียว Ice Breaking กันดุมาก

ประมาณ 10 โมงกว่า ทีมงานก็จะแจกกระดาษให้แต่ละโต๊ะเขียนชื่อสมาชิกทีมพร้อมแต่งตั้งตำแหน่งหัวหน้าทีม ที่เขาบอกว่าจะมีหน้าที่สำคัญมาก ๆ เพราะว่าสมาชิกคนอื่นหาก submit คำตอบแล้ว คะแนนจะไม่ขึ้นใน scoreboard รวม (แต่เช็คได้ว่าคำตอบที่ส่งไปนั้นถูก) และแน่นอนว่ามีเฉพาะหัวหน้าทีมเท่านั้นที่จะ submit คำตอบแล้วคะแนนจะขึ้นครับ (ทีมผมนั่งอยู่โต๊ะที่ 7 เราก็เลยเรียกทีมตัวเองว่า Table Seven แล้วสมาชิกคนอื่น ๆ ในทีมก็เห็นดีเห็นงามด้วยอย่าง งง ๆ)

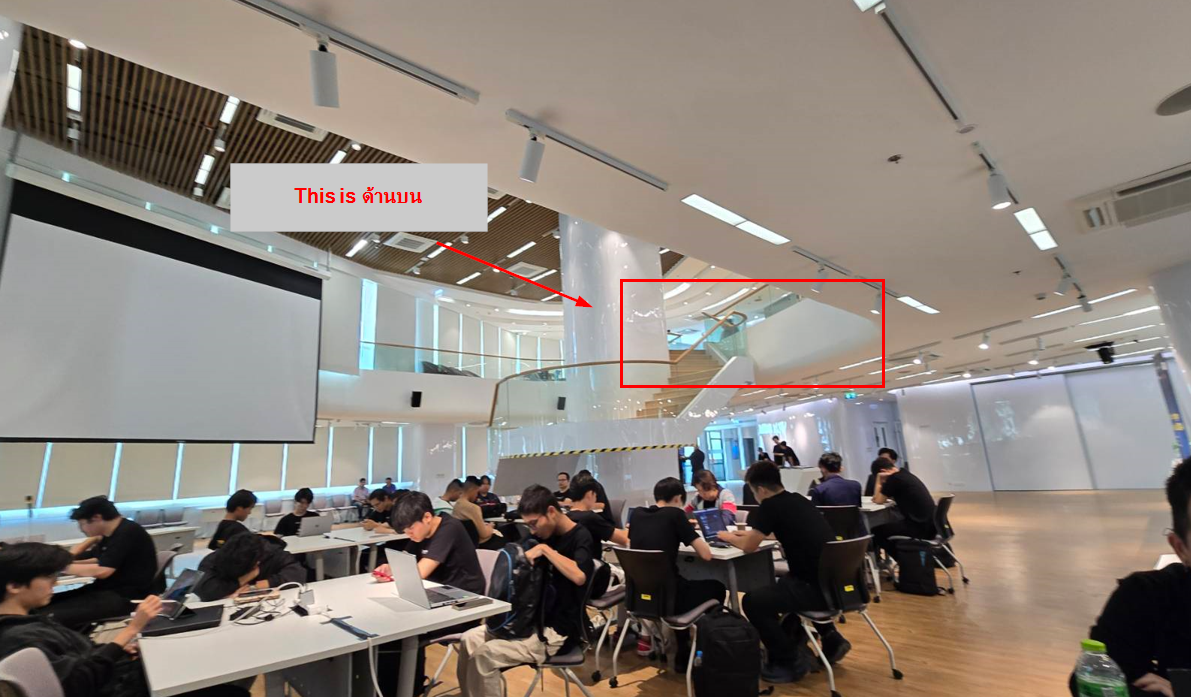

โดยในระหว่างที่มีการจัดทีม Solar เจ้าของ CyberMIR platform ที่เราใช้ในการแข่งทั้งรอบคัดเลือกและรอบชิงชนะเลิศนี้ จะมาอธิบายความเป็นมาของ Solar (บริษัทจากรัสเซีย) และการใช้ platform ให้เราฟัง ซึ่งในรอบนี้จะไม่มี Artifacts ให้โหลดไป analyze แบบ local แต่ทุกอย่างต้องทำผ่าน Kali Instance ของ Platform ซึ่งทุกคนก็จะมี instance ของตัวเอง และ! ทุกทีมก็จะมี infrastructure ของตัวเองด้วยเช่นกัน!

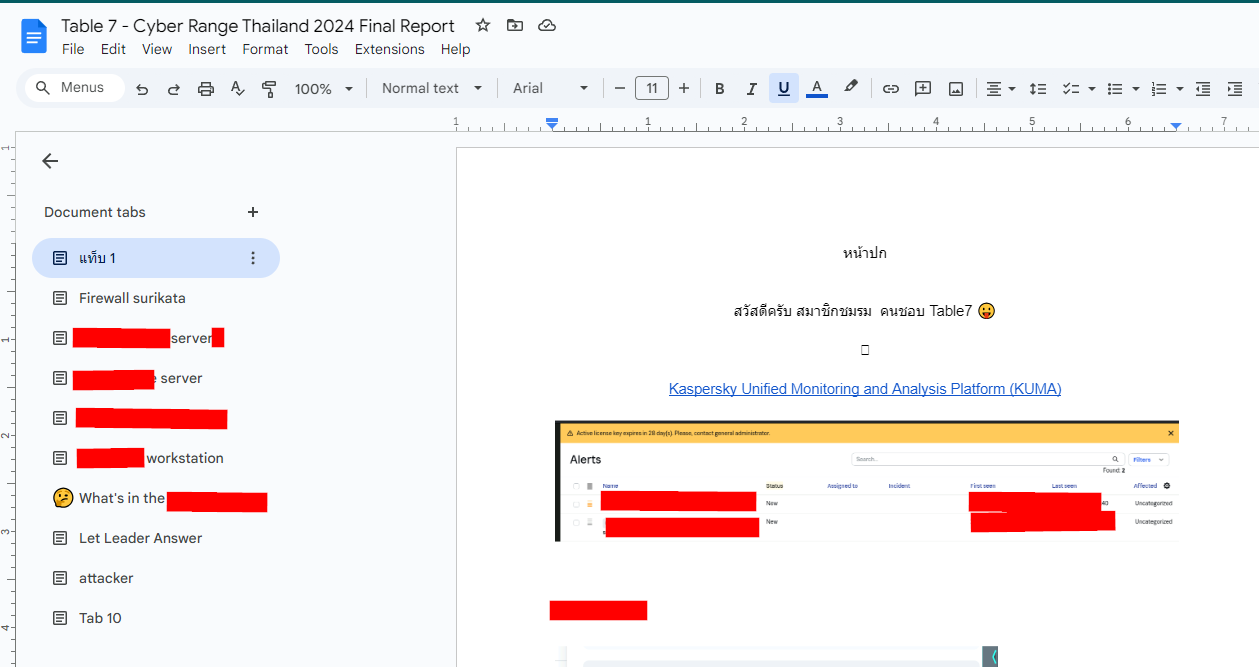

โดยในรอบนี้ Solar ได้ถามผู้เข้าแข่งขันว่ามีใครเคยใช้ SIEM มาก่อนไหม ซึ่งหนังตาผมก็กระตุกทันที (Masaka!?) นั่นก็เพราะว่าในรอบนี้จะมี SIEM ของ Kaspersky ให้ใช้นั่นเองครับ (OMG ทั้งทีมพึ่งเคยได้ยินว่า Kaspesky มี SIEM ด้วย 😱)

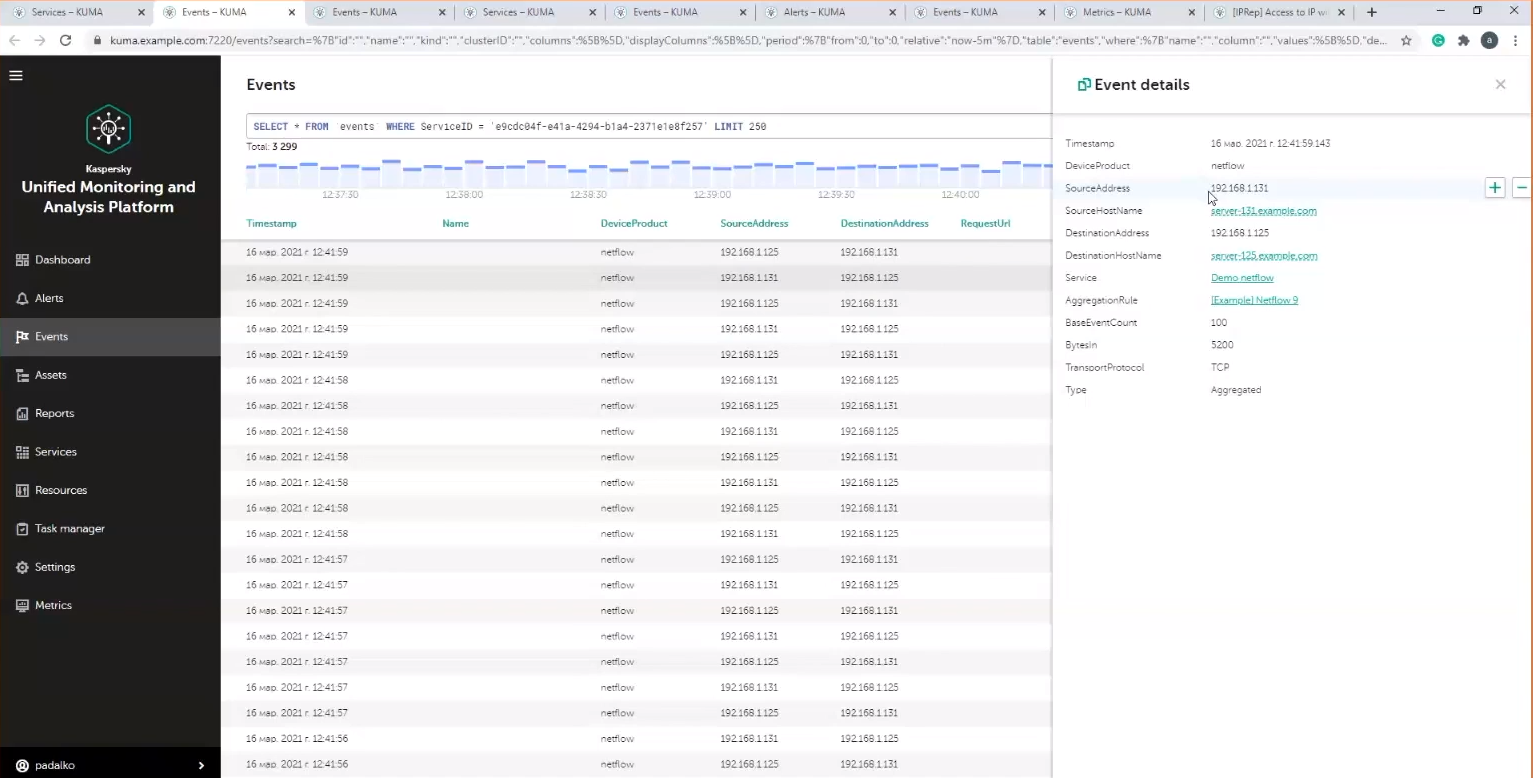

ซึ่ง SIEM ของ Kaspersky จะมีชื่อว่า Kaspersky Unified Monitoring and Analysis Platform หรือเรียกย่อ ๆ ว่า KUMA ครับ โดย SIEM ตัวนี้เวลา query ก็จะใช้ syntax แบบ SQL เลย โดยผมที่ฝึกแต่ KQL มาก็จะไปไม่เป็นอยู่ช่วงนึงเลย ☠ (ไม่ได้มีแค่ผมที่เหวอครับ พี่เฟิร์สที่คุ้นชินกับ ELK Stack ก็เหวอ 🤣)

ซึ่ง SIEM ของ Kaspersky จะมีชื่อว่า Kaspersky Unified Monitoring and Analysis Platform หรือเรียกย่อ ๆ ว่า KUMA ครับ โดย SIEM ตัวนี้เวลา query ก็จะใช้ syntax แบบ SQL เลย โดยผมที่ฝึกแต่ KQL มาก็จะไปไม่เป็นอยู่ช่วงนึงเลย ☠ (ไม่ได้มีแค่ผมที่เหวอครับ พี่เฟิร์สที่คุ้นชินกับ ELK Stack ก็เหวอ 🤣)

โดยในรอบนี้การส่งคำตอบก็จะอยู่ในรูปแบบของการ submit แบบเดิมแต่ !!! มันมีความ open มากขึ้น เอ๊ะยังไง? เดี๋ยวผมจะอธิบายให้ฟังครับ

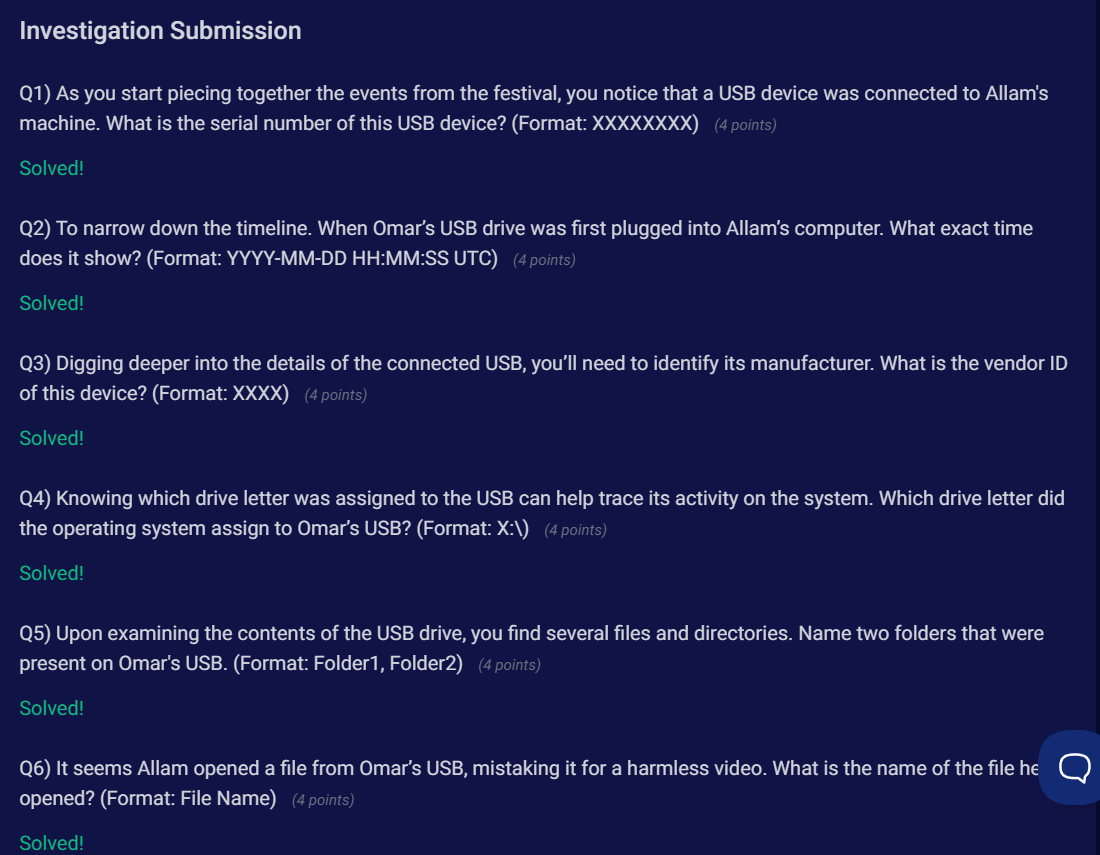

ซึ่งหลาย ๆ ท่านที่เคยทำโจทย์แนว blue team มาก็จะคุ้นเคยกับโจทย์ที่ให้ตอบคำตอบเป็น scenario มาแล้วให้เราตอบตาม Scenario และสิ่งที่โจทย์ต้องการ (รอบคัดเลือกก็จะเป็นแนวนี้) โดยผมเรียกโจทย์แนวนี้ว่า สถานการณ์พาไป~

ซึ่งหลาย ๆ ท่านที่เคยทำโจทย์แนว blue team มาก็จะคุ้นเคยกับโจทย์ที่ให้ตอบคำตอบเป็น scenario มาแล้วให้เราตอบตาม Scenario และสิ่งที่โจทย์ต้องการ (รอบคัดเลือกก็จะเป็นแนวนี้) โดยผมเรียกโจทย์แนวนี้ว่า สถานการณ์พาไป~

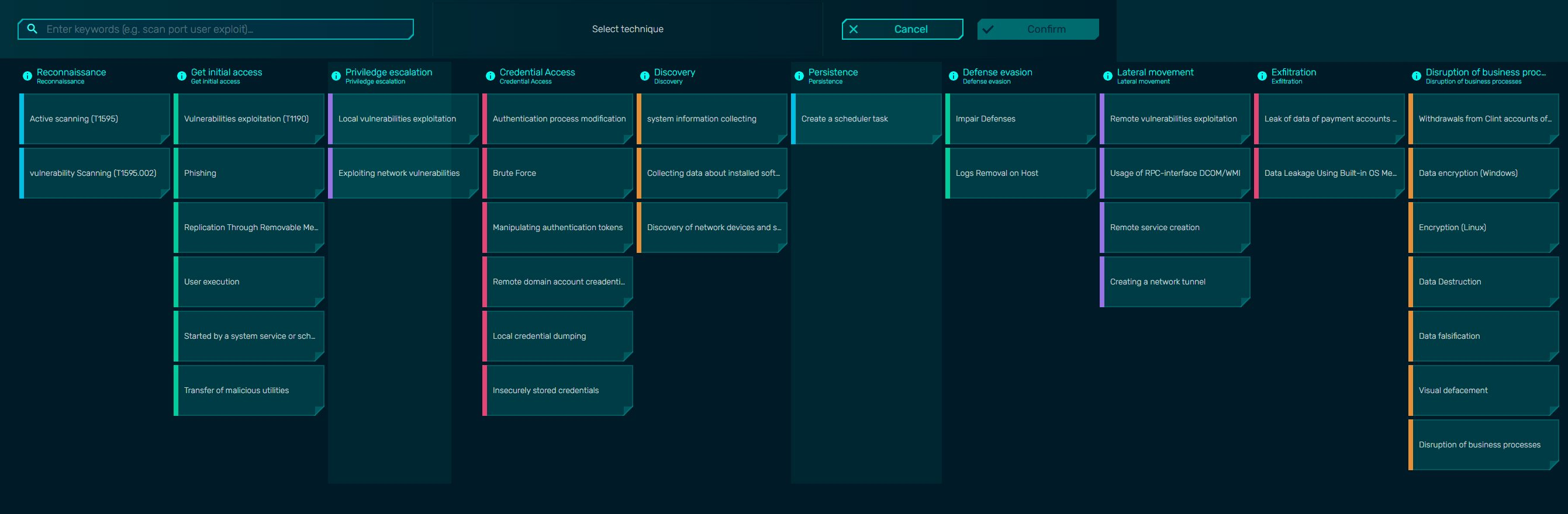

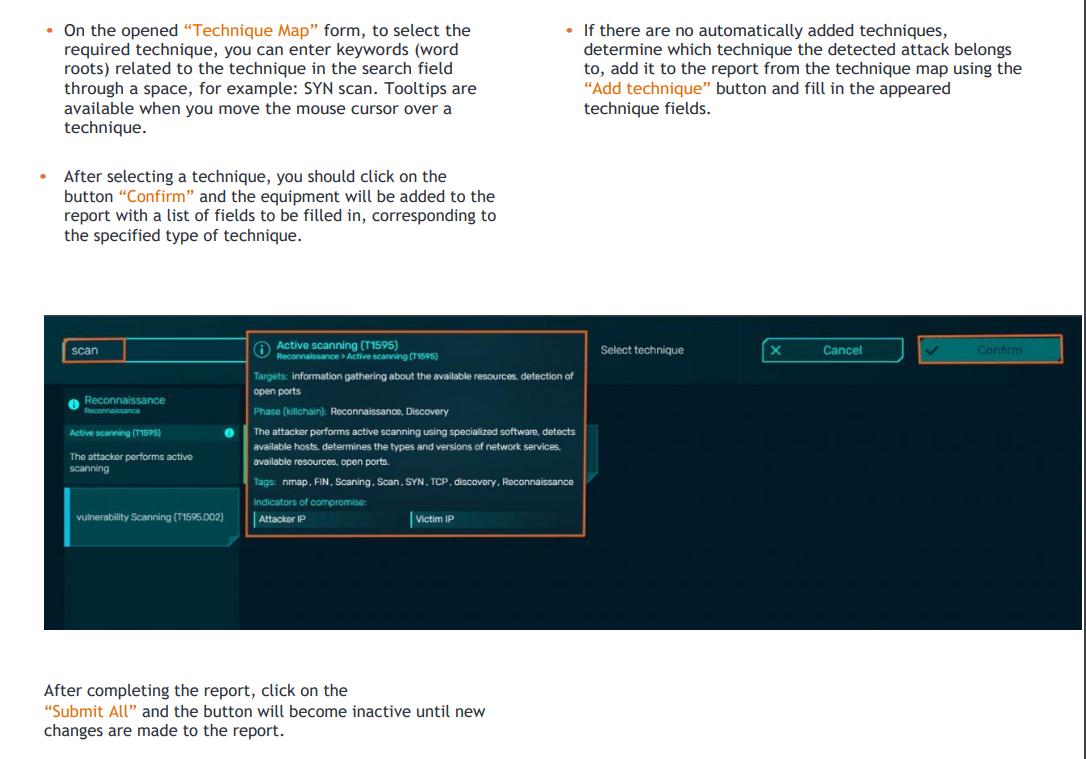

แต่ทว่ารอบนี้จะต่างกันออกไปตรงที่ เขาจะไม่มี Scenario ให้ แต่ให้เราเลือก Technique ตาม Chain ที่เขากำหนดมาให้ครับ เลือกอะไรก็ได้แล้วแต่เราเลย

แต่ทว่ารอบนี้จะต่างกันออกไปตรงที่ เขาจะไม่มี Scenario ให้ แต่ให้เราเลือก Technique ตาม Chain ที่เขากำหนดมาให้ครับ เลือกอะไรก็ได้แล้วแต่เราเลย

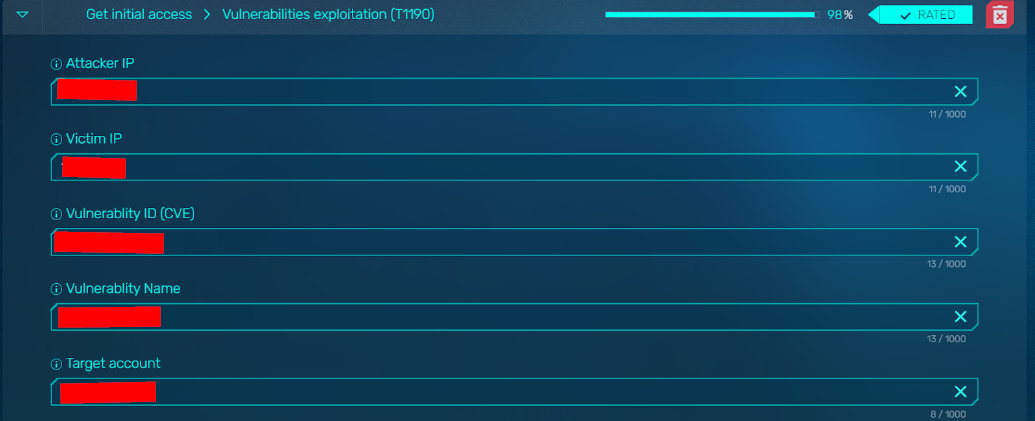

โดยแต่ละ Technique ก็จะมีฟอร์ม (IOC) ให้เรากรอกแยกย่อยเข้าไปอีก ซึ่งหากตอบคำตอบในฟอร์มถูกและ technique ตรง เราก็จะได้คะแนน 20 คะแนนต่อคำตอบครับ โดยคะแนนเต็มของการแข่งขันรอบนี้อยู่ที่ 1420 คะแนน ซึ่งหมายความว่าเราจะต้องเลือก technique และตอบถูก 71 ฟิลด์ถึงจะได้คะแนนเต็ม แถมไม่มี Scenario มาให้ มีแต่ Infrastructure, SIEM, และวิธี Connect ไปแต่ละเครื่องใน Infra ครับ (พวกผมเรียกการแข่งแบบนี้ว่า Black/Gray Box Blue Team ซึ่งล้อมาจาก Black Box Pentest นั่นเอง🤣)

โดยแต่ละ Technique ก็จะมีฟอร์ม (IOC) ให้เรากรอกแยกย่อยเข้าไปอีก ซึ่งหากตอบคำตอบในฟอร์มถูกและ technique ตรง เราก็จะได้คะแนน 20 คะแนนต่อคำตอบครับ โดยคะแนนเต็มของการแข่งขันรอบนี้อยู่ที่ 1420 คะแนน ซึ่งหมายความว่าเราจะต้องเลือก technique และตอบถูก 71 ฟิลด์ถึงจะได้คะแนนเต็ม แถมไม่มี Scenario มาให้ มีแต่ Infrastructure, SIEM, และวิธี Connect ไปแต่ละเครื่องใน Infra ครับ (พวกผมเรียกการแข่งแบบนี้ว่า Black/Gray Box Blue Team ซึ่งล้อมาจาก Black Box Pentest นั่นเอง🤣)

และมันก็มีเรื่องฮา ๆ อยู่ที่ตอนจัดทีครับ ซึ่ง 1 ในทีมงานมาถามโต๊ะเราว่าเรามาจากไหนกัน ซึ่งผมก็บอกไปว่ามาจาก สำนักงาน ก.พ. ซึ่งตอบปุ้บเขาก็สวนกลับมาทันที ทีมงาน: ใช่ไอคนที่ได้คะแนนเต็มและเขียน write-up รอบคัดเลือกใช่มั้ย? ผม : ใช่ครับ

แต่สิ่งที่ผมนึกไม่ถึงก็คือเขาตอบกลับมาว่า

ทีมงาน: เจอตัวแล้ว รู้มั้ยว่าเขาต้องออกโจทย์ใหม่เพราะเราลง write-up นั้นลงไป เพราะนี่เป็น platform ที่จะใช้ในการ Training และขายลูกค้า ผม : (ในใจ) ชิปหายแล้ว นี่เหมือนเรามา Beta โจทย์แล้วโพสต์ลงเน็ตเลยนี่หว่า

แต่เขาก็ไม่ได้ว่าอะไรครับ เขาเข้าใจว่ามันเป็น nature การแข่ง Cybersecurity ในประเทศไทยแล้วก็ได้พูดคุยกับทีมของ Solar ไว้แล้วแล้วอีกอย่าง ทางเขาก็ไม่ได้แจ้งตั้งแต่แรกว่าห้ามเขียน write-up 👀

และมันก็กลายเป็น Inside joke ในทีมของเราว่า ถ้ารอบนี้เราหลุดโจทย์ของงานออกไป เขาจะส่ง hitman มาปิดปากเรา 🤣 และผมก็ต้องขอโทษทีมงาน Solar ไว้ ณ ที่นี้ด้วยครับที่โจทย์ของท่านได้ leak ไปแล้ว (To Solar, I sincerely apologize that my write-up causing you troubles 🙇♂️) และนี่ก็เป็นเหตุผลที่ผมไม่ได้เขียน write-up รอบถึง share screenshot จากโจทย์ในรอบนี้ครับ

และมันก็กลายเป็น Inside joke ในทีมของเราว่า ถ้ารอบนี้เราหลุดโจทย์ของงานออกไป เขาจะส่ง hitman มาปิดปากเรา 🤣 และผมก็ต้องขอโทษทีมงาน Solar ไว้ ณ ที่นี้ด้วยครับที่โจทย์ของท่านได้ leak ไปแล้ว (To Solar, I sincerely apologize that my write-up causing you troubles 🙇♂️) และนี่ก็เป็นเหตุผลที่ผมไม่ได้เขียน write-up รอบถึง share screenshot จากโจทย์ในรอบนี้ครับ

เอาละกลับเข้าเรื่องกัน เมื่อแต่งตั้งหัวหน้าทีมเรียบร้อยแล้วเขาเก็บชื่อไป เขาก็จะไปสร้าง Event ที่มีสมาชิกของแต่ละทีมใน platform และแจก credential เพื่อเข้าสู่ระบบครับ ซึ่งตัว platform ก็ยังใช้ subdomain ที่เป็น demo เหมือนกับรอบคัดเลือกเลย 🤣

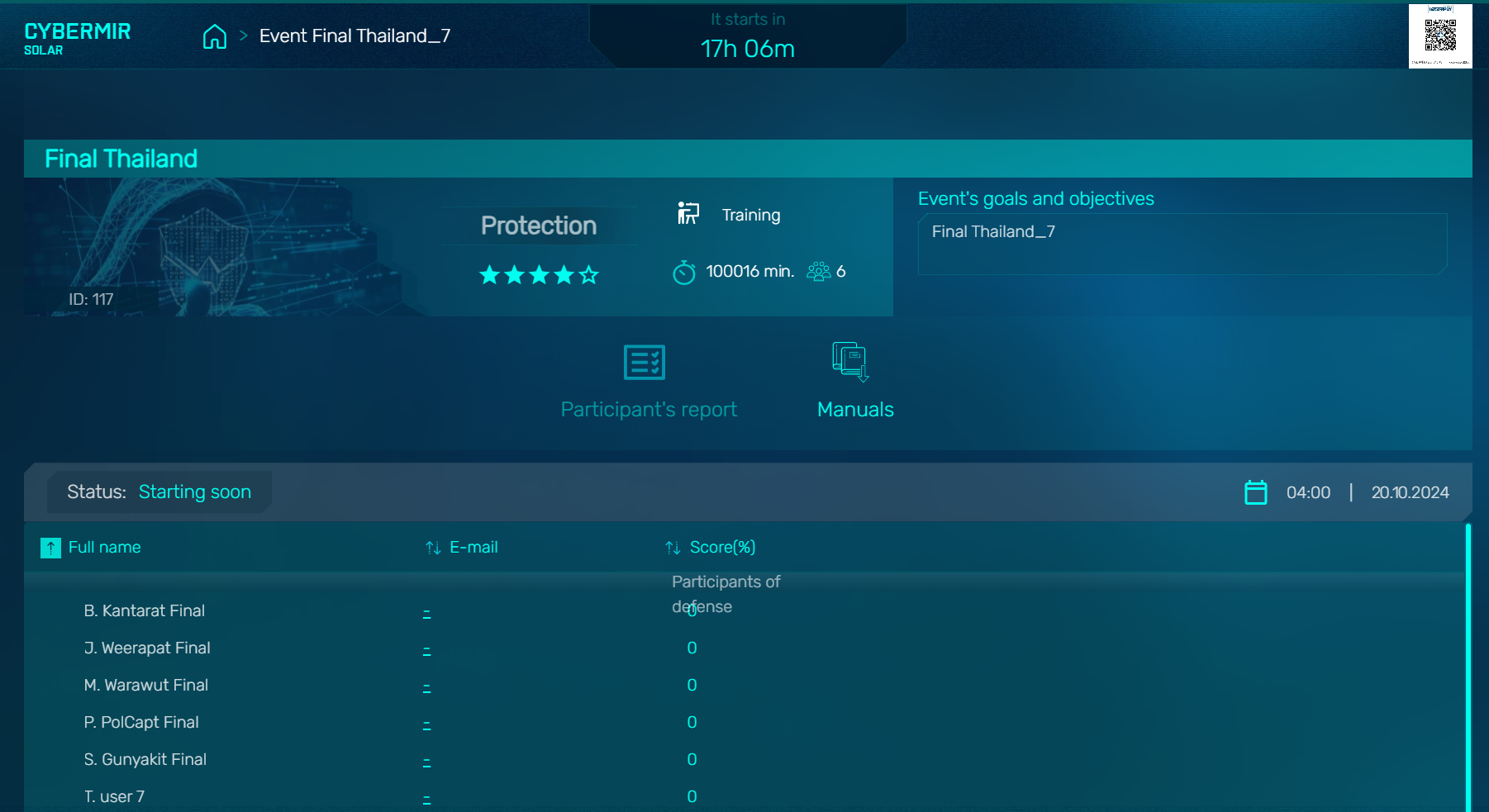

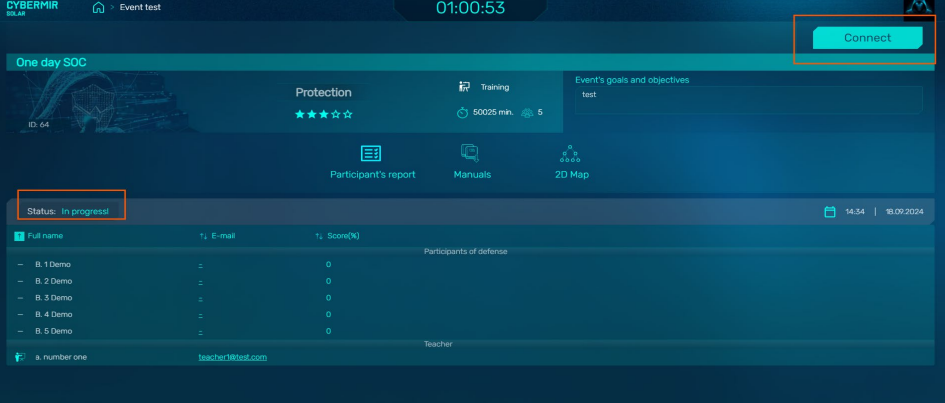

เมื่อเข้าสู่ระบบได้ก็จะมี Event ของแต่ละทีมซึ่งจะมีสมาชิกของแต่ละทีมอยู่ใน Event

โดยเราจะต้องรอจนกว่าผู้จัดงานจะเปิด Event เราถึงจะมีปุ่ม Connect ขึ้นมาให้ไปที่ Kali Instance ของแต่ละคนครับ

ซึ่งเราจะไม่เห็นคะแนนของแต่ละทีมผ่าน scoreboard ของเรา แต่ทางผู้จัดงานจะโชว์ dashboard ผ่าน projector ให้เราเห็นนั่นเองครับ

หลังจากได้รับมอบหมายให้เป็นหัวหน้าทีม (เพราะทำคะแนนได้เยอะสุดในรอบคัดเลือก แถมโดนโหวตจากสมาชิกท่านอื่น ๆ) ผมก็เลยสร้าง Google Doc แล้วเปิด Share with Writing access ให้กับลูกทีมเพื่อให้มา dump screenshot อะไรก็ตามที่พบเพื่อให้ทุกคนมาตามและทำความเข้าใจว่าตอนนี้ทีมเรามีอะไรบ้าง ไปถึงไหนแล้ว ต้องการให้ช่วยอะไรตรงไหนยังไง

หลังจากได้รับมอบหมายให้เป็นหัวหน้าทีม (เพราะทำคะแนนได้เยอะสุดในรอบคัดเลือก แถมโดนโหวตจากสมาชิกท่านอื่น ๆ) ผมก็เลยสร้าง Google Doc แล้วเปิด Share with Writing access ให้กับลูกทีมเพื่อให้มา dump screenshot อะไรก็ตามที่พบเพื่อให้ทุกคนมาตามและทำความเข้าใจว่าตอนนี้ทีมเรามีอะไรบ้าง ไปถึงไหนแล้ว ต้องการให้ช่วยอะไรตรงไหนยังไง

ซึ่งผมมองว่ามันเป็นสิ่งที่จำเป็นเพราะว่าการทำงานเป็นทีม เราต้องให้สมาชิกทุกคนในทีมมองเห็นสิ่งเดียวกับเรา (In the same page) และให้แสดงความคิดเห็นในมุมมองของตัวเองเพื่อสร้างความแตกต่างและจุดประกายความคิดสู่อนาคตใหม่ (Insert เพลง Clear Mind) ผ่าม! เอาง่าย ๆ มีไว้ให้หัวหน้าส่งคำตอบด้วยนั่นแหละ 🤣

หลังจากรอไปซักพัก ก็มีประกาศว่าเราจะเริ่มแข่งประมาณ 1045 และจะสิ้นสุดการแข่งในเวลา 1600 โดยทาง Solar จะเป็นคนกด start event ให้กับแต่ละทีมแบบ manual ตั้งแต่ทีมที่ 9 ไปจนถึงทีมที่ 1

โดยอย่างแรกที่สัมผัสได้เลยก็คือ Kali Instance ของ Platform นี้เสถียรมาก จากคนที่เคยใช้ของทั้ง HackTheBox, TryHackMe และ Blue Team Lab Online ซึ่งต้องยกเครดิตให้เขาเลยว่าเขาทำ Kali Instance ออกมาได้ดีจริง ๆ ทั้งเสถียร เปิด terminal หลาย session ได้โดยไม่กระตุก การเชื่อมต่อผ่าน RDP ก็ทำได้ดีกว่า platform อื่น ๆ ที่ผมเล่นมา

และหลังจากตะลึงถึงความลื่น บนเครื่องของ Kali ก็จะมี Icon แปลก ๆ อยู่ 3 อันให้เราเปิดนั่นก็คือ - รูปภาพ Infrastructure ทั้งหมดที่เรามาทำการ Investigate - Spreadsheet บอกรายละเอียดของเครื่องต่าง ๆ ใน Infra ทั้งหมด 14 เครื่องที่เราสามารถ connect เข้าไปเพื่อทำการ Investigate ได้ ซึ่งก็จะมีตั้งแต่ Segment, Software บนเครื่อง, IP, OS TAG, Protocol และ Credential ที่ใช้ connect - และสุดท้ายก็คือ shortcut เพื่อเข้าไปยัง KUMA SIEM

ซึ่งแน่นอนว่าเราก็ต้องมาหาว่า threat actor ทำอะไรไปบ้างบนเครื่องเหล่านี้ ซึ่งผมเริ่มจากการ SSH เข้าไปในเครื่องเพื่อค้นหาโดยตรงเลย, พี่เฟิร์ส, พี่กันแล้วก็น้องแซมก็ลองเล่น KUMA และ RDP ไปบนเครื่องที่เป็น Windows ส่วนพี่มิวก็เข้าไปบนเครื่องที่เก็บ log ของ firewall/IDS ซึ่งผมไม่ได้แบ่งหน้าที่อะไรให้ใครเลย แต่พอทุกคนแชร์กันว่าตัวเองทำอะไรอยู่ก็จะเป็นการบอกกับคนอื่น ๆ ไปในตัวว่ายังเหลืออะไรที่ยังไม่ได้แตะ แล้วมันก็ออกมาเป็นความ harmony ในแบบที่หน้าที่หัวหน้าทีมก็แค่ส่งคำตอบอย่างเดียว 🤣

โดยสิ่งที่ผมรู้สึกได้ทันทีหลังจากส่งคำตอบแรก (เนื่องจากผมพบสิ่งผิดปกติบนเครื่อง Linux ทันทีที่ connect เข้ามา แล้ว navigate ไปถูก path) นั่นก็คือในรอบนี้ เราจะเห็นทันทีว่าสิ่งที่เราส่งไปนั้นถูกรึเปล่าในหน้า submit โดยไม่ต้องกลับไปดู dashboard เหมือนรอบคัดเลือกแล้ว (Hooray~~~)

โดยสิ่งที่ผมรู้สึกได้ทันทีหลังจากส่งคำตอบแรก (เนื่องจากผมพบสิ่งผิดปกติบนเครื่อง Linux ทันทีที่ connect เข้ามา แล้ว navigate ไปถูก path) นั่นก็คือในรอบนี้ เราจะเห็นทันทีว่าสิ่งที่เราส่งไปนั้นถูกรึเปล่าในหน้า submit โดยไม่ต้องกลับไปดู dashboard เหมือนรอบคัดเลือกแล้ว (Hooray~~~)

ในปกติแล้วผมค่อนข้างคุ้นชินกับการ investigate Cold Windows/Linux Artifacts แต่ในครั้งนี้ผมพบว่าตัวเองต้องมา Investigate Live System (เหมือนกับในงาน Blue Guardian รอบชิงชนะเลิศ) ซึ่งนับว่าเป็นความท้าทายใหม่ ๆ ที่ไม่ค่อยคุ้นชินเท่าไหร่ครับ ซึ่งในสมาชิกในทีมผมก็รู้สึกแบบเดียวกัน แต่เราก็มองว่าแม้การทำอะไรแบบนี้จะเป็นภาระกับผู้จัดงาน แต่เราก็อยากแข่งงานที่มันมีอะไรรูปแบบนี้อีกในอนาคตครับ 🤣

ในการแข่งครั้งนี้คะแนนส่วนมากของทีมผมจะมาจากทางฝั่งของ Windows เพราะเป็นเครื่องที่อยู่ใน Internal และเป็น end goal ของ threat actor ซึ่งผมก็ได้มารู้ทีหลังว่าทุกเครื่องที่เป็น Windows ได้ติดตั้ง Sysmon เอาไว้ด้วย ผมนึกว่าไม่มีเพราะ query ผ่าน KUMA แล้วไม่เจอ (พี่กันไปเจอตอนช่วงประมาณ 1500 ซึ่งใกล้หมดเวลาแล้ว 🤣) และเราก็พบว่า RDP session ที่เข้าไปในแต่ละเครื่องนั้นมันเข้าซ้อนกันไม่ได้เพราะมีแค่ credential เดียว ซึ่งหมายความว่าคนสองคนจะแยกกันดูในเครื่องเดียวกันไม่ได้นั่นเอง ดังนั้นก็ถือว่าเป็นบทเรียนอีกสองบทเรียนให้ลองเช็คเมื่อได้ไปเล่นงาน Investigate อื่น ๆ ครับ

สุดท้าย หากเราต้องการจะได้คะแนนเยอะ ๆ เราต้องนำสิ่งที่พบมา correlated กันระหว่าง firewall/IDS log, sysmon log และจุดอื่น ๆ ที่เป็น initial access ของ threat actor แล้วสร้างเป็น Incident Timeline ซึ่งเมื่อเราได้ตัวนี้แล้ว การ investigate ก็จะง่ายขึ้นมากครับ และผมก็มองว่าถ้าทำแบบนี้คนเดียวคงต้องให้เวลาเป็นวัน ๆ กว่าจะเข้าไปดูแต่ละที่ แต่การมีทีมก็เป็นการช่วยกันมองและแบ่งบันรอยยิ้มให้แก่กันครับ (พี่กัน: ครูบา~ ช่วยหมูเด้งด้วย~, น้องแซม: (สมองลัดวงจร))

โดยตอนแข่งก็จะมีเบรคให้กินทั้งเช้าและบ่าย แล้วก็มีข้าวเที่ยงให้ด้วย โดยทั้งหมดจะใส่กล่องมาแล้วให้เราไปเลือกเองครับ ซึ่งเราสามารถเดินไปหยิบได้ตลอด และสามารถชงกาแฟได้ตลอดด้วยเช่นกัน (เสียดายที่โอวันตินหมดไวมาก อยากชงกินทั้งวัน🤣)

ประมาณบ่ายสองกว่า ๆ ทางทีมงานเขาก็ถามนะว่าเราจะแข่งจบกัน 1500 หรือ 1600 ดี ซึ่งตอนนั้นทีมผมกำลังขำขันเฮฮาหมูเด้งกันเลยยกไปว่า 1600 แล้วก็ไม่น่าคุยกันขำ ๆ ทีหลังว่า ถ้ายก 1500 ก็ได้แชมป์แล้วนะ 🤣

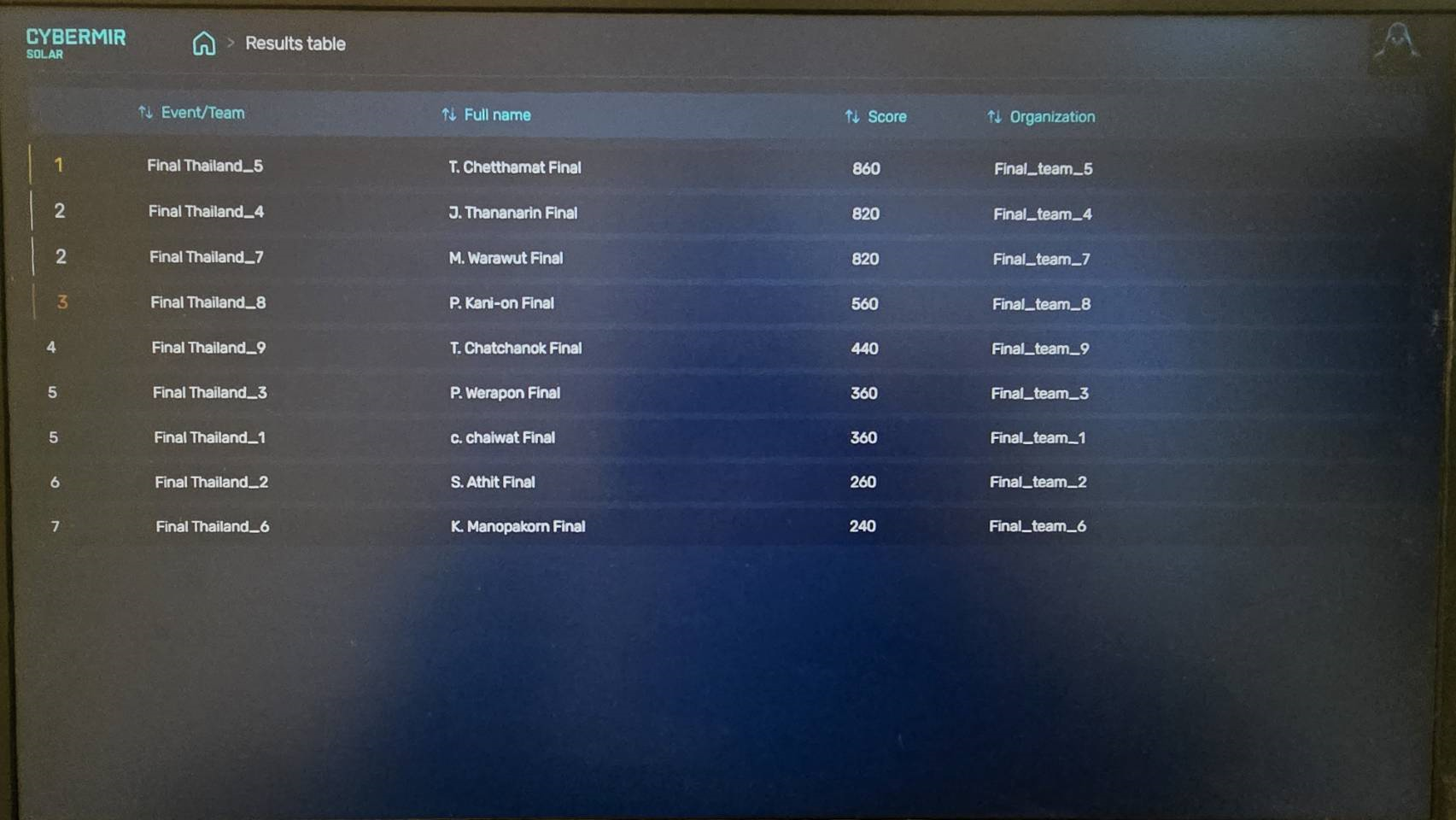

ซึ่งการแข่งรอบนี้จะค่อนข้างตึงกันอยู่ 3 ทีมครับได้แก่ทีมของโต๊ะ 4 โต๊ะ 5 และโต๊ะ 7 ที่คะแนนสูสีและผลัดกันนำอยู่ตลอดทำให้บรรยากาศในทีมปนความตึงเครียดมาด้วย

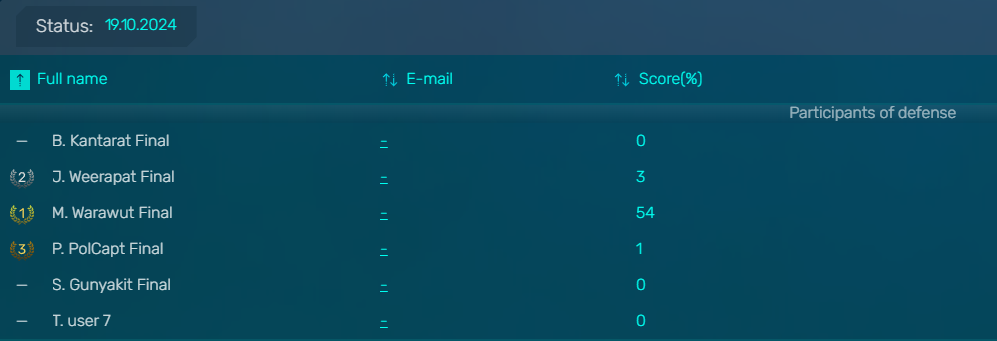

ซึ่งสุดท้ายแล้วทีมที่ 5 ก็ได้คว้าแชมป์ไปในท้ายที่สุด โดยทีมเราก็ได้คะแนน 820 จาก 1420 นับเป็น 54% จากทั้งหมด โดยนับเป็นที่สามในครั้งนี้ครับ (เนื่องจากความตกภาษาอังกฤษของผมที่ไม่เข้าใจสิ่งที่ form ต้องการตั้งแต่แรก 🤣 ทำให้เราอดได้ที่สองไป) ซึ่งผมก็แอบมาเสียดายอยู่ครับเพราะเราพึ่งมาจับทริคกันได้ช่วงท้าย ๆ ซึ่งมันมีหลายจุดมาก ๆ ที่ผมต้องเข้าไป investigate แต่ผมแยกร่างไม่ได้ 🤣

ซึ่งสุดท้ายแล้วทีมที่ 5 ก็ได้คว้าแชมป์ไปในท้ายที่สุด โดยทีมเราก็ได้คะแนน 820 จาก 1420 นับเป็น 54% จากทั้งหมด โดยนับเป็นที่สามในครั้งนี้ครับ (เนื่องจากความตกภาษาอังกฤษของผมที่ไม่เข้าใจสิ่งที่ form ต้องการตั้งแต่แรก 🤣 ทำให้เราอดได้ที่สองไป) ซึ่งผมก็แอบมาเสียดายอยู่ครับเพราะเราพึ่งมาจับทริคกันได้ช่วงท้าย ๆ ซึ่งมันมีหลายจุดมาก ๆ ที่ผมต้องเข้าไป investigate แต่ผมแยกร่างไม่ได้ 🤣

ทีมที่ 1 ได้รับเงินรางวัล 15000 บาท พรัอมเกียรติบัตร ทีมที่ 2 ได้รับเงินรางวัล 10000 บาท พรัอมเกียรติบัตร ทีมที่ 3 ได้รับเงินรางวัล 5000 บาท พรัอมเกียรติบัตร

ซึ่งทีมพวกผมก็โดนเรียกให้ไปรับรางวัลในทีมแรกเพราะได้ที่ 3 แต่ตากล้องไม่ได้บอกเราว่าต้องทำท่ายังไง สุดท้ายรูปมันก็จะออกมาเหมือนทหารรวมตัวกันมาถ่ายรูปอะครับ 🤣 ในขณะที่ที่ 2 กับที่ 1 ตากล้องก็บอกให้เปลี่ยนท่าได้เต็มที่ (ได้ที่ 3 ก็งี้แหละ 🤣)

ซึ่งทีมพวกผมก็โดนเรียกให้ไปรับรางวัลในทีมแรกเพราะได้ที่ 3 แต่ตากล้องไม่ได้บอกเราว่าต้องทำท่ายังไง สุดท้ายรูปมันก็จะออกมาเหมือนทหารรวมตัวกันมาถ่ายรูปอะครับ 🤣 ในขณะที่ที่ 2 กับที่ 1 ตากล้องก็บอกให้เปลี่ยนท่าได้เต็มที่ (ได้ที่ 3 ก็งี้แหละ 🤣)

ซึ่งทีมของเราได้มีโอกาสคุยกับ Solar ก่อนจบงานด้วยครับ ในมุมมองผู้จัดแข่ง เขาบอกว่าเราทำได้ดีแล้ว เพราะเขาเคยเอาไปให้คนจากรัฐบาลรัสเซียได้ลองเล่น ซึ่งก็ได้คะแนนเฉลี่ยอยู่ที่ราว ๆ 20-30% ซึ่งก็น่าตกใจอยู่เหมือนกันว่าทำไมได้น้อยขนาดนั้น จากนั้นเขาก็ถาม feedback เราว่าเรารู้สึกยังไง ซึ่งเขาก็บอกเราตรง ๆ ว่าเขายังใหม่อยู่และกำลังทดสอบว่าความยากระดับไหนเหมาะสม ซึ่งเราก็ถามเขาไปตรง ๆ ว่า Kaspersky นี่เป็น partner ของเขาใช่ใหม่ เขาถึงได้ให้เราใช้ KUMA ซึ่งเขาก็ตอบเราตรง ๆ ว่าใช่ครับ🤣 แต่ในอนาคตจะมี SIEM อื่น ๆ ที่เขาตั้งใจจะนำมาให้ใช้ด้วยอย่างเช่น ELK Stack (พี่เฟิร์สกด like ให้กับสิ่งนี้) หรือ Wazuh (พี่กันกด like ให้กับสิ่งนี้) และท้ายที่สุดเขาก็บอกว่าในอนาคต Cyber Range Thailand 2025 อาจจะเป็นไปได้ซึ่งเราก็บอกเขาตรง ๆ ว่าอยากให้จัดมาก ทีมเราอยากแก้มือและจะไปฝึกฝีมือมาให้มากกว่านี้ ก่อนที่เขาจะแยกย้ายกันไป แต่...

สิ่งที่นึกไม่ถึงก็คืองานที่ไม่ค่อย promote แบบนี้ มีคนบอกว่าเขาจะสัมภาษณ์ไปลงข่าวโปรโมทในมติชนด้วย (What?) ซึ่งทีมที่ได้อันดับ 1-3 ก็จะถูกถามคำถามต่าง ๆ ที่เกี่ยวข้องกับงานและการทำงานในสายอาชีพที่เป็น Cybersecurity ครับ ซึ่งผมก็รอดูอยู่ว่าข่าวเนี่ยมันจะออกมาเป็นยังไง 🤔

ท้ายที่สุดก่อนให้ key takeaway ผมขอขอบคุณสมาชิกต่าง ๆ ในทีมมาก ๆ ครับ สนุกมาก ๆ หวังว่าถ้ามีงานไหนที่ได้จัดทีมร่วมกันอีกก็จะสนุกเหมือนในงานนี้ครับ Looking forward to working with you all !

ท้ายที่สุดก่อนให้ key takeaway ผมขอขอบคุณสมาชิกต่าง ๆ ในทีมมาก ๆ ครับ สนุกมาก ๆ หวังว่าถ้ามีงานไหนที่ได้จัดทีมร่วมกันอีกก็จะสนุกเหมือนในงานนี้ครับ Looking forward to working with you all !

Key takeaway - Create Incident Timeline - Communication is a key - Knowing when to relax and do not push yourselves to hard - Keep sugar in your blood but not diabetes - Learn how to use SIEM - Learn how to investigate Live system - Learn IDS logs especially Suricata - Preserve Evidence is also crucial - Do not use same credential to join the same machine using RDP

To Event Organizers We really enjoyed this event and thank you so much for your efforts and if its possible, please do Cyber Range Thailand 2025 or any kind of events in Thailand and we will be expected to be invited and help improve your platform!